Le ransomware Qilin exploite WSL pour chiffrer les PC Windows

Mise à jour le 2025-10-29 07:00:00 : Le gang de ransomware Qilin utilise Windows Subsystem for Linux pour échapper à la détection des outils de sécurité.

Pour échapper à la détection des outils de sécurité, le gang de ransomware Qilin a été observé en train d’utiliser une nouvelle technique : l’utilisation de Windows Subsystem for Linux (WSL) pour exécuter son module de chiffrement des données créé pour Linux.

Qilin, l’une des opérations de ransomware les plus actives au monde

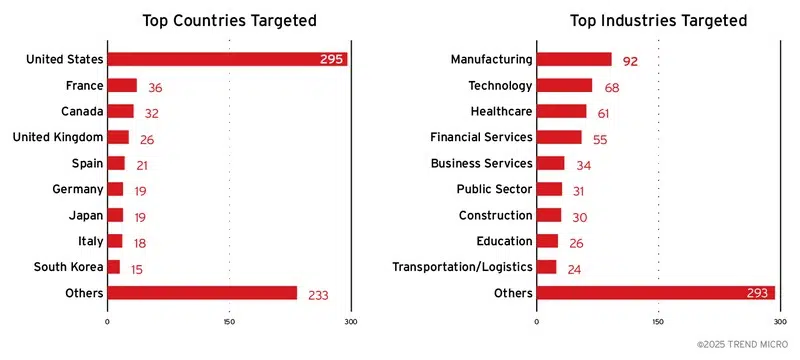

Le ransomware Qilin, apparu pour la première fois en août 2022 et initialement nommé Agenda, est actuellement l’une des menaces les plus redoutables. D’après les recherches de Trend Micro et Cisco Talos, ce gang de ransomware Qilin serait à l’origine de plus de 700 victimes réparties dans 62 pays au cours de l’année 2025. Depuis cet été, on parle d’une moyenne de 40 nouvelles victimes publiées chaque mois.

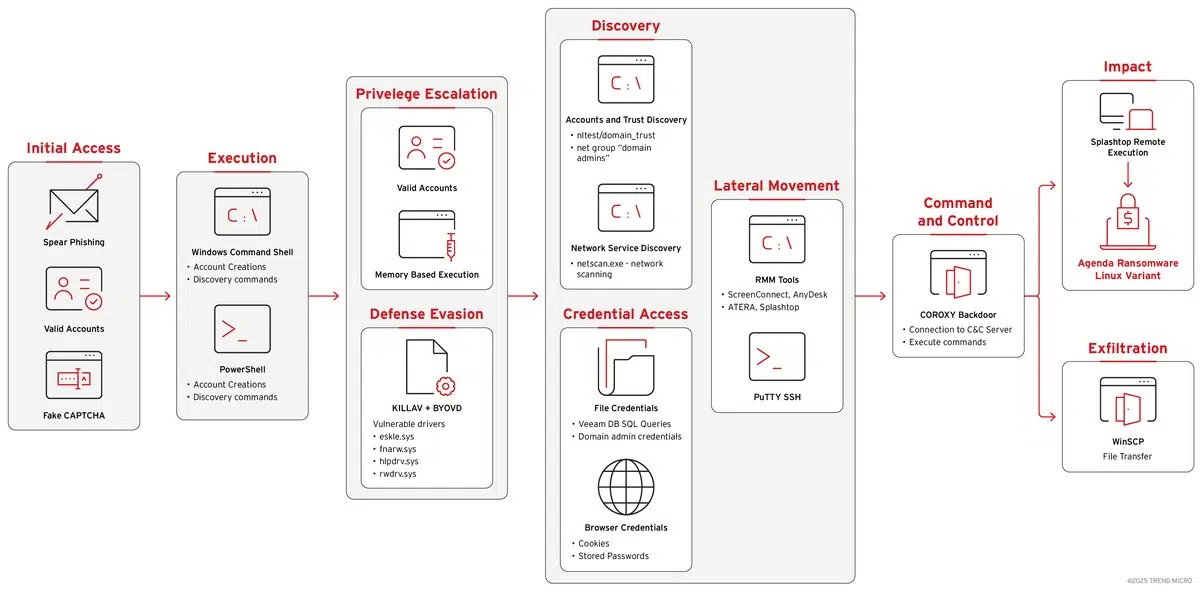

Les affiliés de Qilin ont d’ailleurs pour habitude de détourner l’utilisation d’outils légitimes pour s’introduire dans les réseaux des entreprises. On peut notamment donner les exemples suivants :

- Outils de prise de contrôle à distance comme AnyDesk, ScreenConnect, Splashtop.

- Applications utilisées pour l’exfiltration de données : Cyberduck, WinRAR.

- Des utilitaires intégrés à Windows comme Paint ou Bloc-notes pour visualiser les documents avant de les exfiltrer.

Les chercheurs de Cisco Talos évoquent aussi des tentatives pour neutraliser les EDR sur les machines compromises. Cela passe par la technique BYOVD (Bring Your Own Vulnerable Driver), en installant des pilotes signés mais vulnérables tels que eskle.sys, mais aussi des outils plus spécifiques.

Cisco Talos précise : « Talos a observé des traces de tentatives de désactivation de l’EDR à l’aide de plusieurs méthodes. De manière générale, nous avons fréquemment observé des commandes qui exécutent directement le fichier « uninstall.exe » de l’EDR ou qui tentent d’arrêter les services à l’aide de la commande sc. Parallèlement, des attaquants ont également été observés en train d’utiliser des outils open-source tels que dark-kill et HRSword.«

Le chiffrement Windows exécuté via WSL

Le module de chiffrement de Qilin est initialement conçu pour cibler les environnements VMware ESXi et les serveurs Linux. Mais, désormais, cette variante Linux est aussi utilisée pour cibler… Windows !

D’après les recherches effectuées par Trend Micro, les attaquants transfèrent l’exécutable ELF via WinSCP, puis le lancent à distance à l’aide de Splashtop (SRManager.exe). Cependant, un binaire ELF ne peut pas s’exécuter nativement sur Windows.

En réponse à cette problématique, les cybercriminels activent ou installent WSL sur la machine compromise, puis s’en servent pour exécuter le module de chiffrement des données. Grâce à l’utilisation de la commande wsl -e , ils peuvent lancer une commande via WSL à partir de Windows, sans rentrer dans un mode interactif.

« Dans ce cas, les cybercriminels ont pu exécuter le chiffreur Linux sur des systèmes Windows en tirant parti du sous-système Windows pour Linux (WSL), une fonctionnalité intégrée qui permet aux binaires Linux de s’exécuter nativement sur Windows sans nécessiter de machine virtuelle.« , précise Trend Micro.

La plupart des solutions de sécurité de type EDR ne surveillent pas WSL, donc les activités malveillantes dans WSL sont susceptibles de passer inaperçues.

Le ransomware Qilin est donc prêt à cibler les machines Linux et Windows, en plus des hyperviseurs VMware ESXi. Espérons que d’autres groupes de ransomwares ne soient pas tentés d’utiliser WSL dans leurs futures campagnes…

Sources

Source d’origine : Voir la publication initiale

Date : 2025-10-29 07:00:00 — Site : www.it-connect.fr

Auteur : Cédric Balcon-Hermand — Biographie & projets

Application : Téléchargez Artia13 Actualité (Android)

Notre IA anti-désinformation : Analyzer Fake News (Artia13)

Publié le : 2025-10-29 07:00:00 — Slug : le-ransomware-qilin-utilise-wsl-pour-chiffrer-les-pc-windows

Hashtags : #ransomware #Qilin #utilise #WSL #pour #chiffrer #les #Windows